Aurora新生赛wp

MISC

san check

签到题。。。

用手速拿到了一血hh

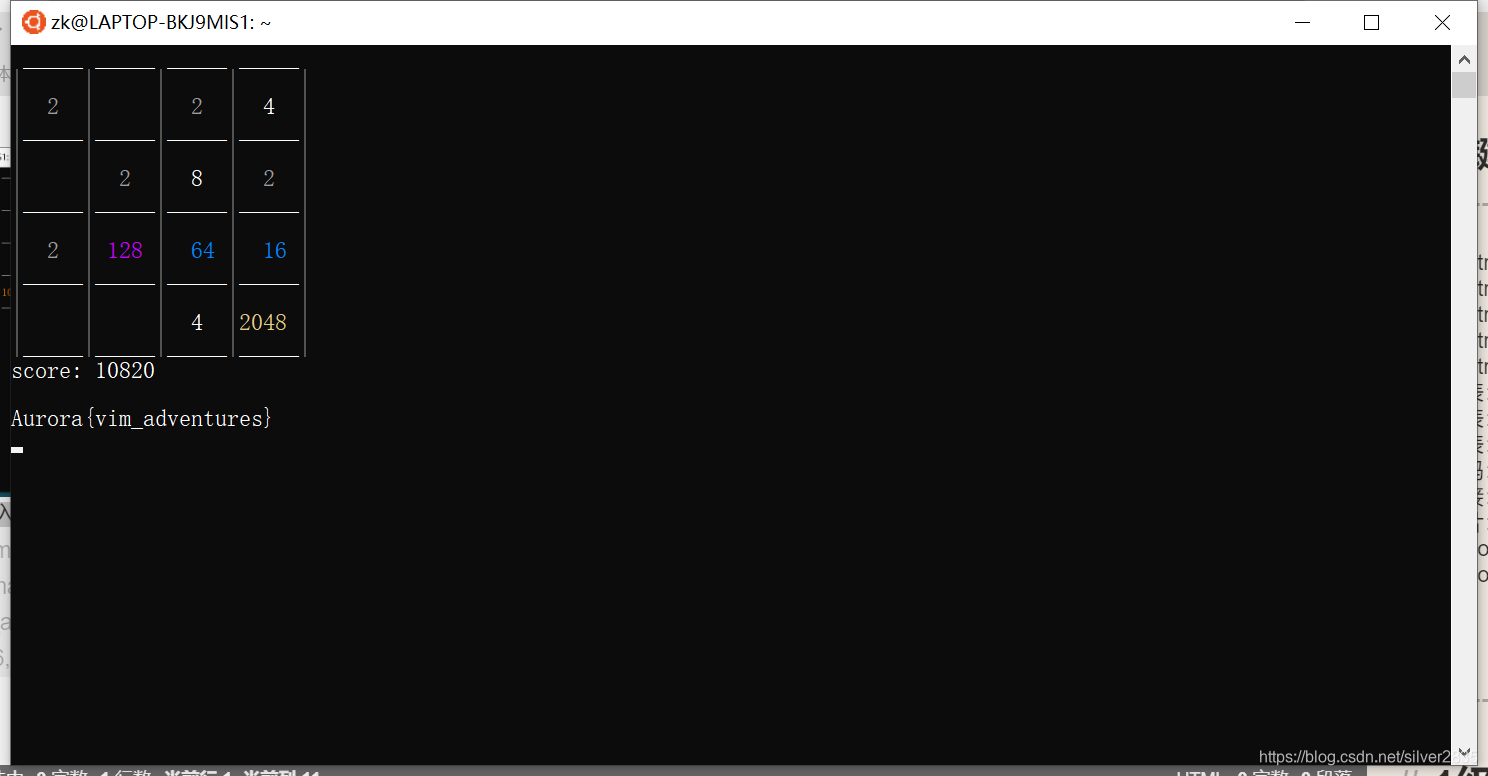

vim2048

不知道怎么弄,只能硬肝,还好之前玩过。。。

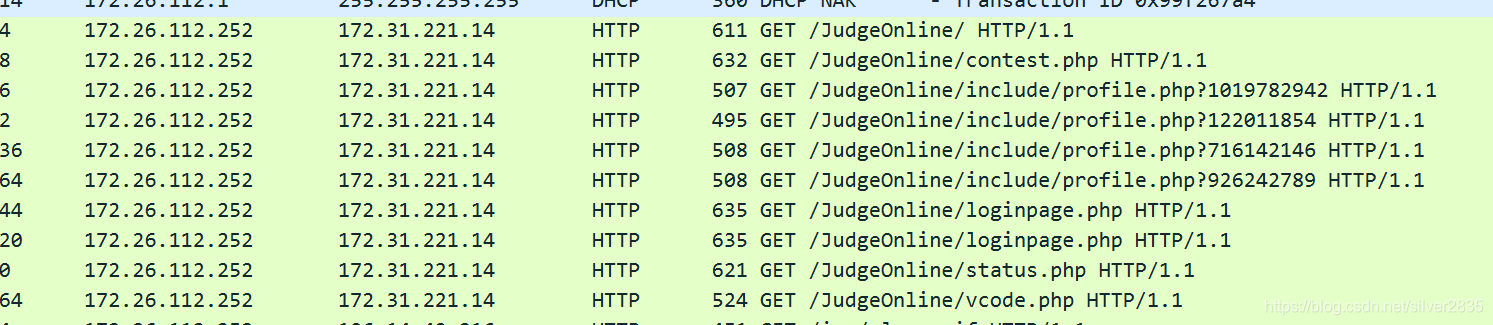

wlan

这题真的学到了

头一次知道了cap

然后下载了wireshark

然后google流量分析进行学习

刚开始在

php?后面的那串数字上面纠结了好久。。。总觉得很奇怪。。。

想了很久纯数字应该是什么密码

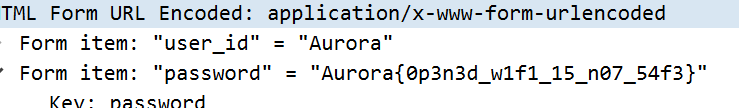

然后继续往下翻,看到了login的数据,就觉得应该就在里面了

然后翻开找到password就OK了

fuck_dawu

还Google了一下dawu是什么。。。然后。。。woc原来是大物。。。。

很懵逼

Web

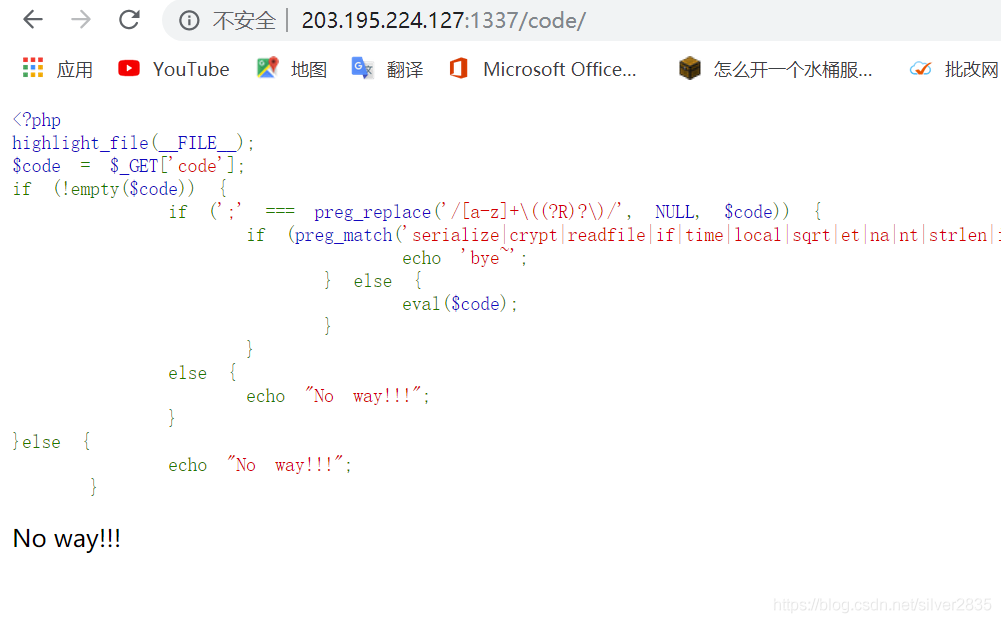

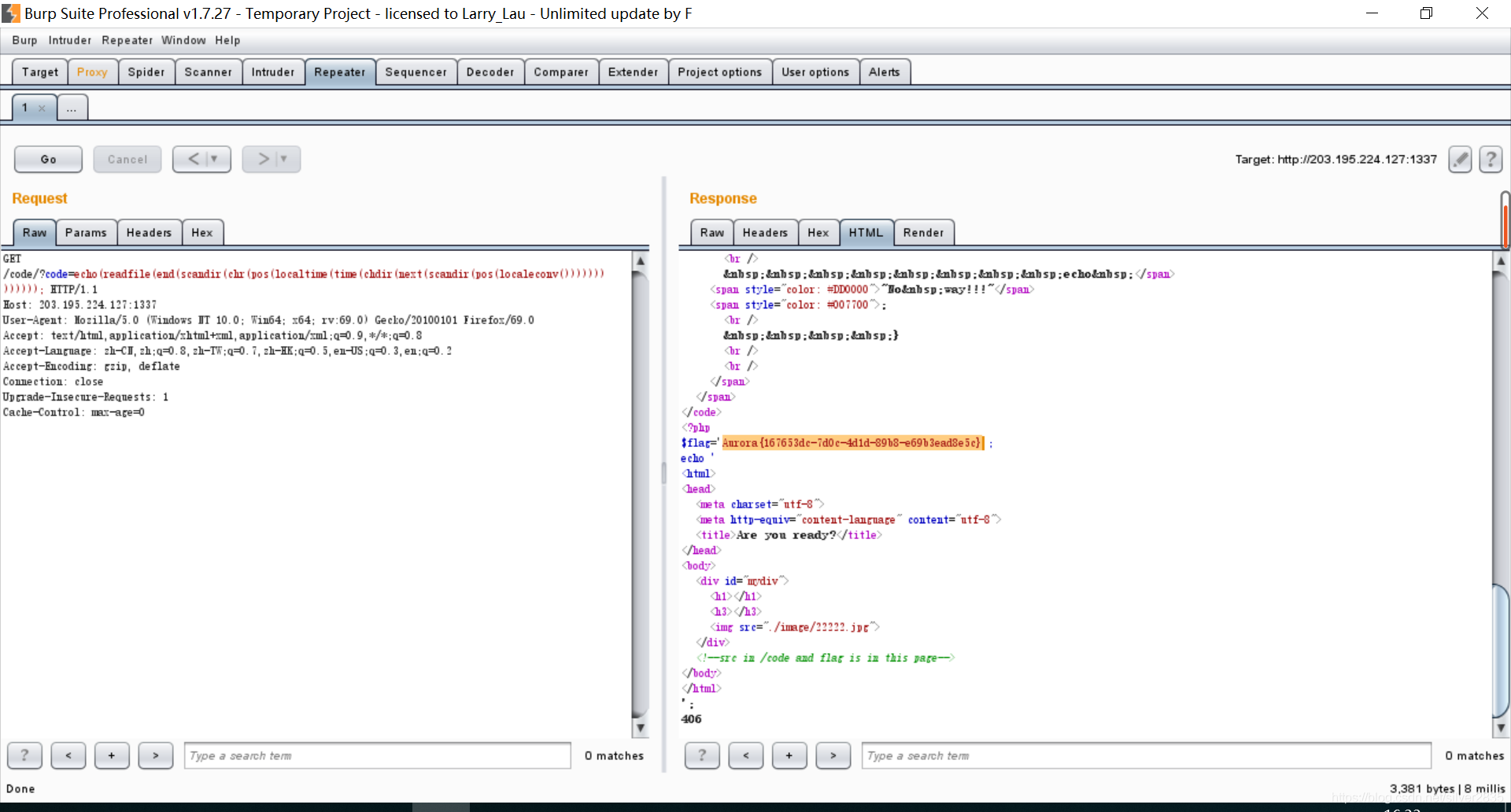

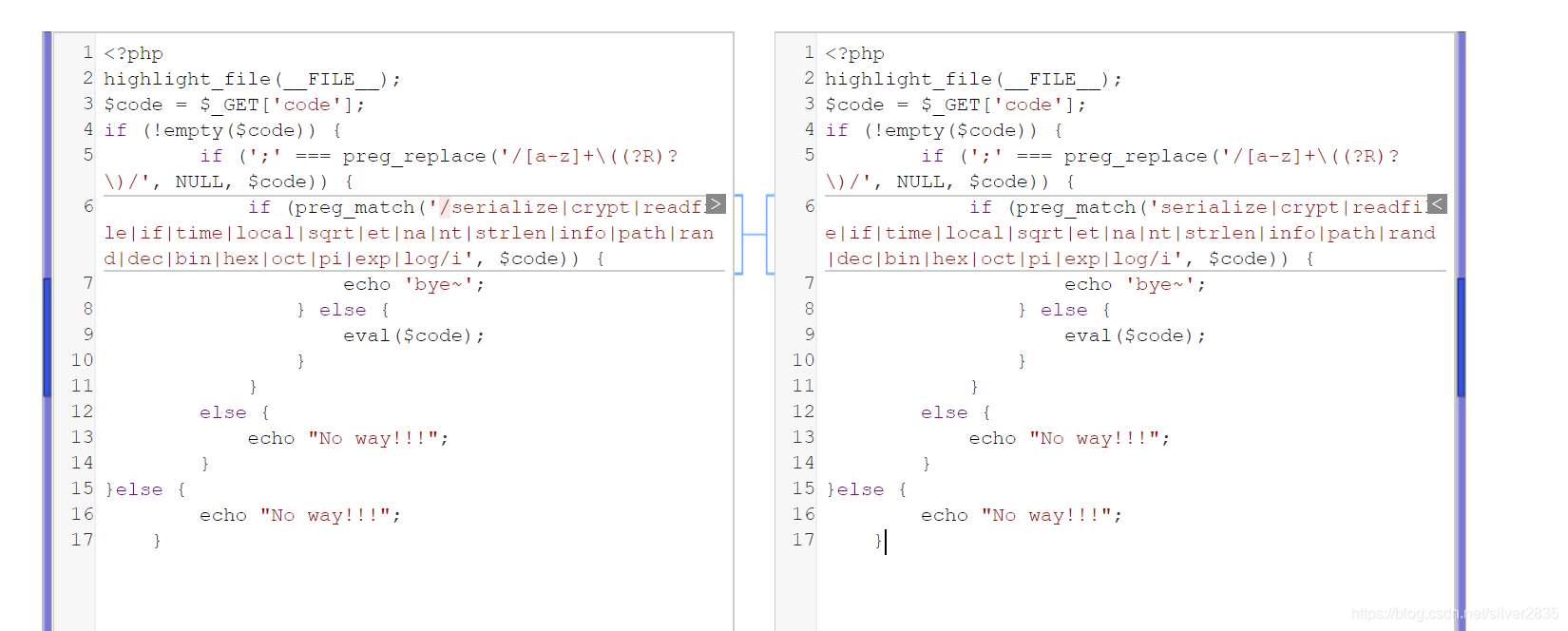

PHP is very good

这道题卡了我好久

Google了一下,应该是改编自bytectf2019的boring code

但是看不懂wp。。。

只能依葫芦画瓢。。

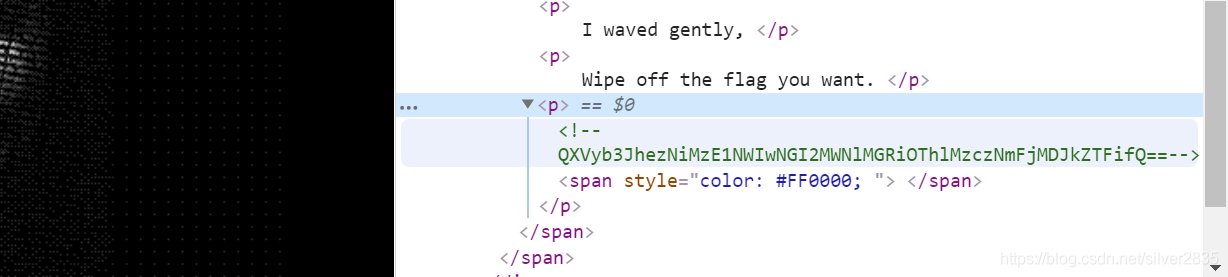

check in

F12

然后看到等号,base64解码

完成

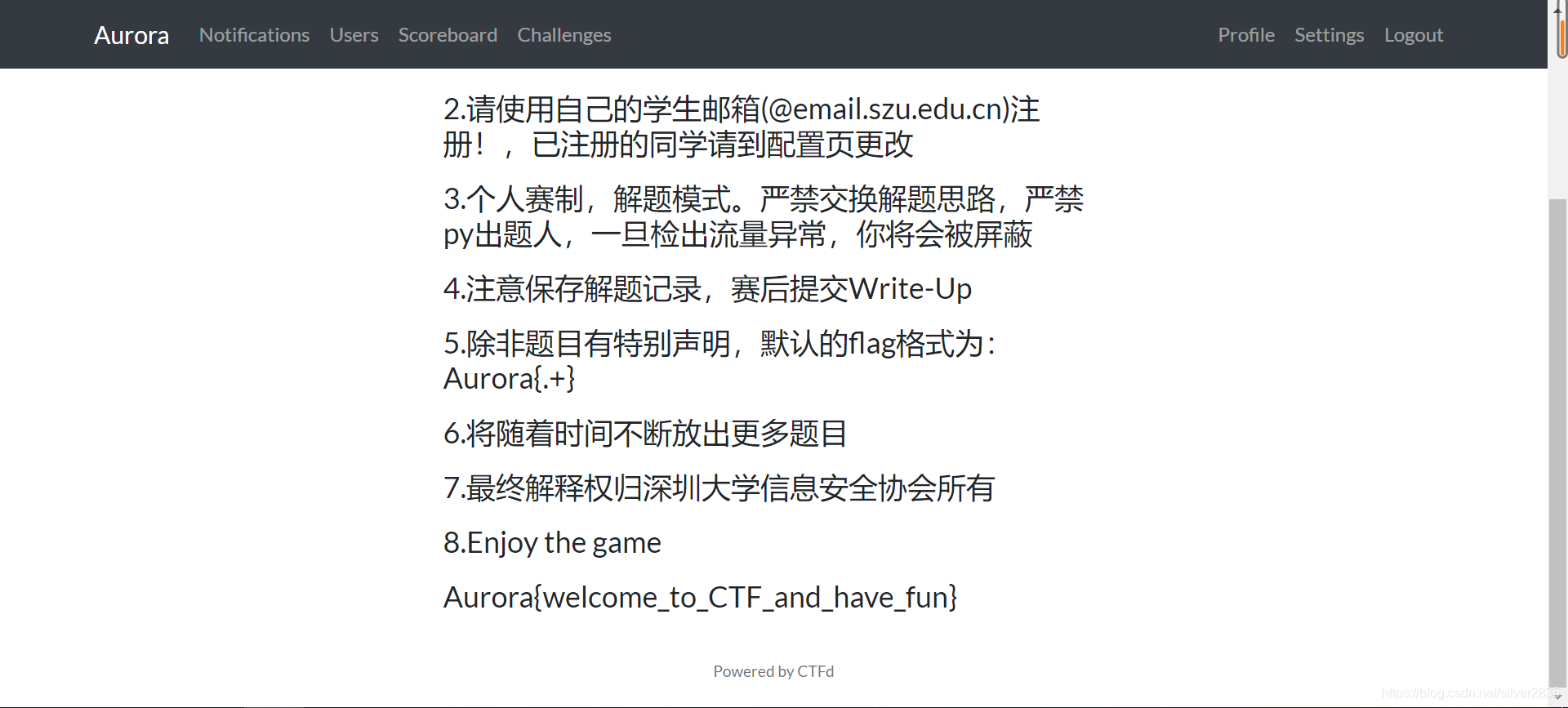

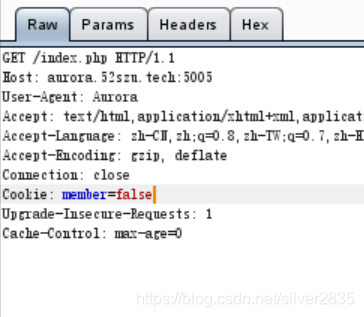

Welcome to Aurora

把抓包的ua直接改成了Aurora

发现了这个

然后改过来就行了

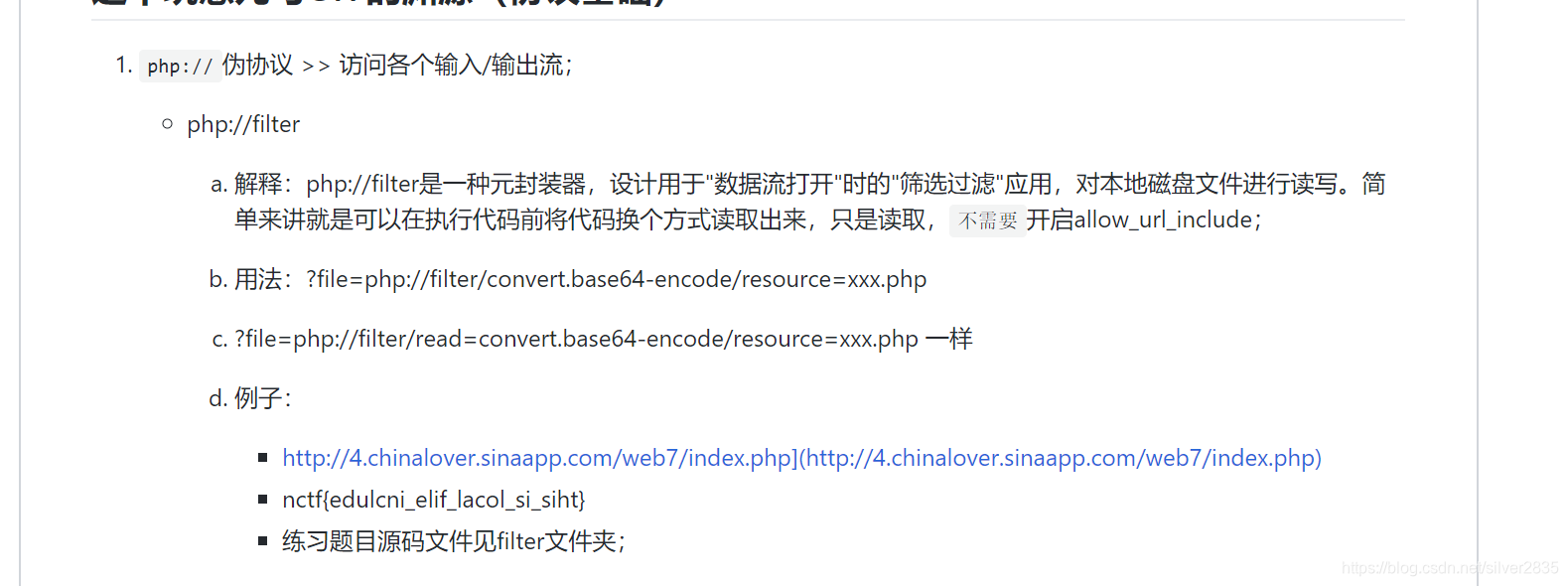

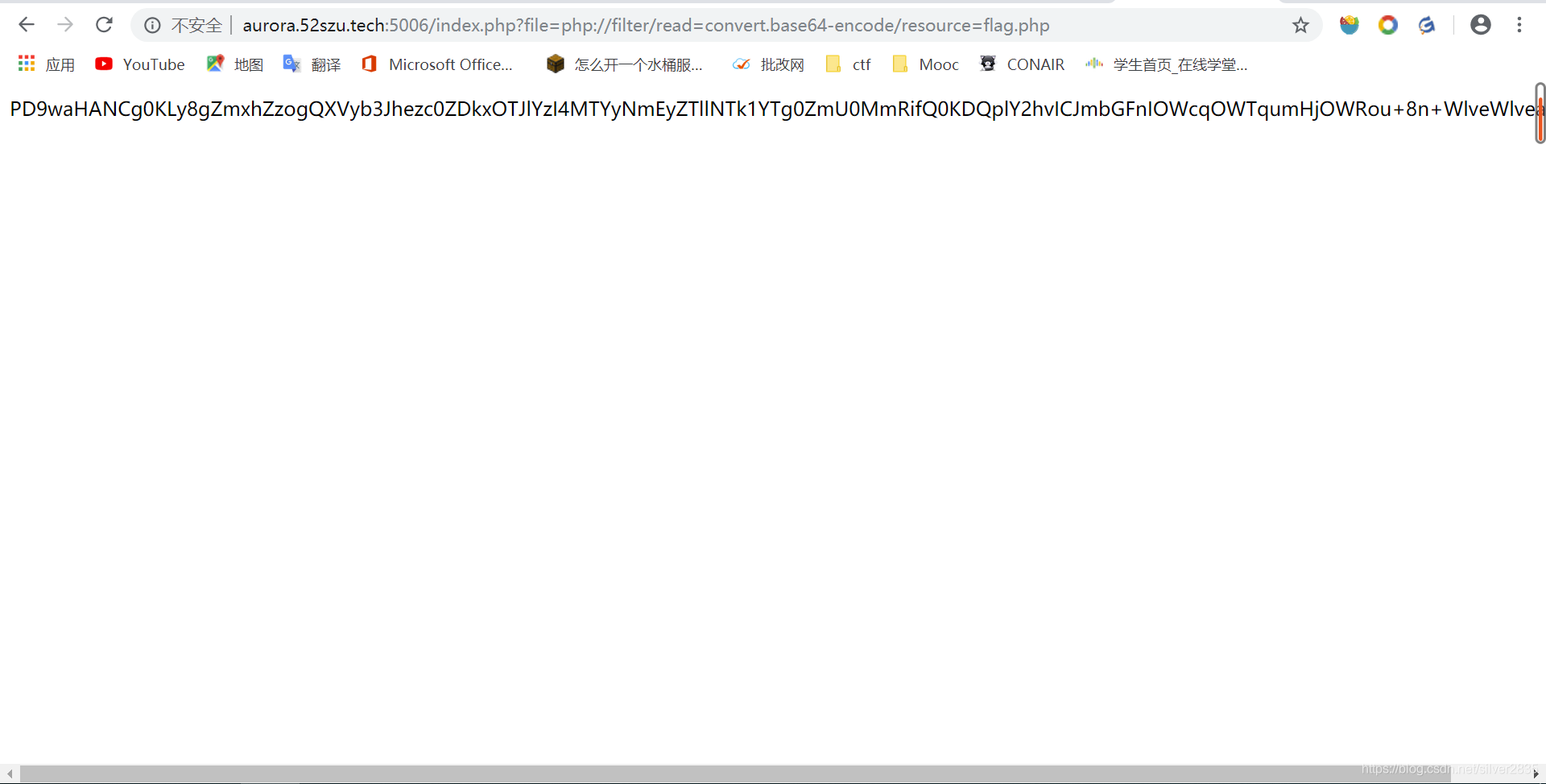

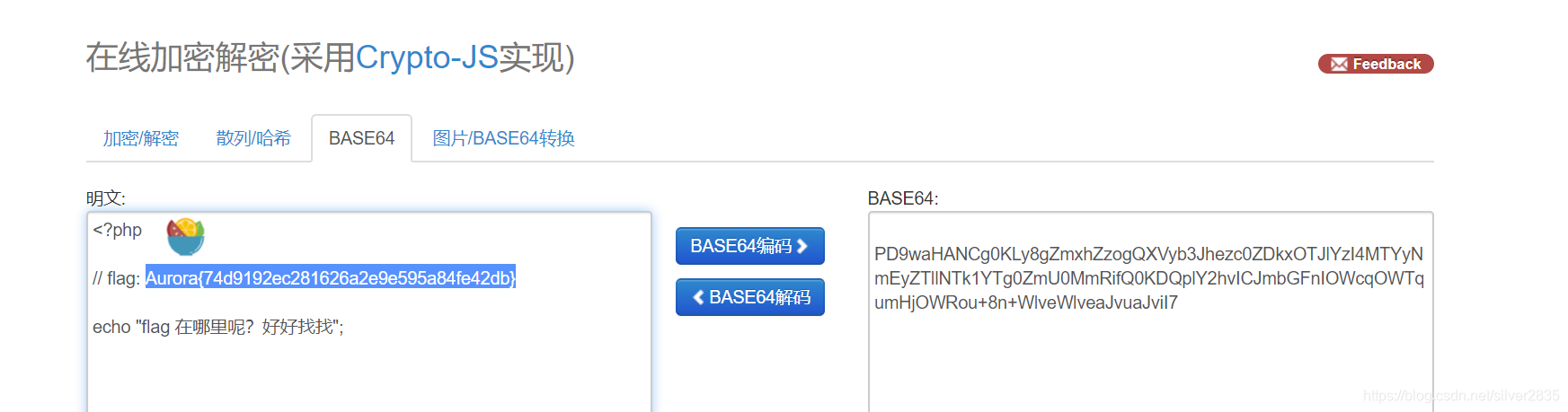

ez LFI

google一下lfi:Local File Include

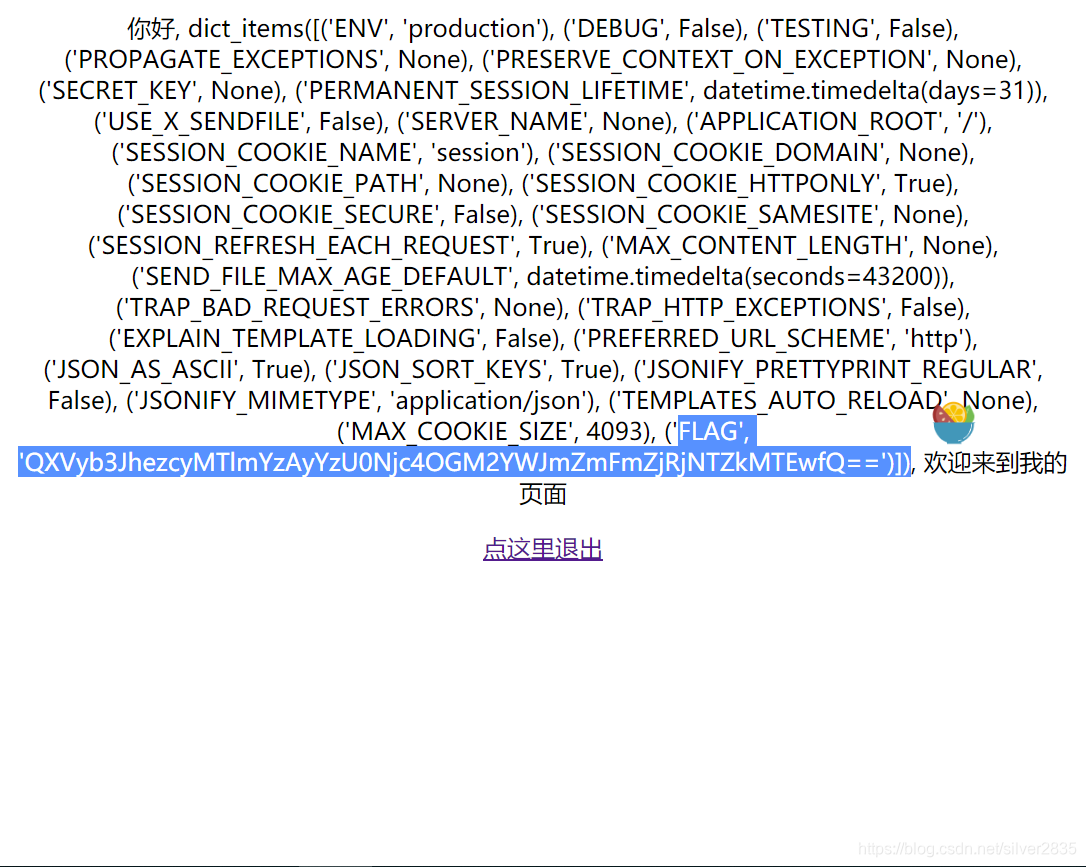

ssti

google一下

然后昵称那里输入{{ config.items() }}

找到flag,看到等号,base64解码,得到flag

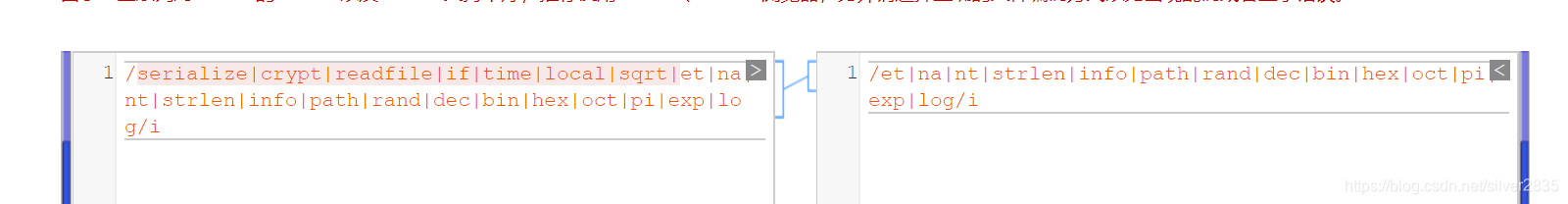

PHP Revenger

仔细看了一下和第一道题的区别,发现被ban的函数是一样的啊,为什么就bye~了呢。。。

看了一下和原题的区别,发现出题人更狠,ban掉了好多原本题目中没ban掉的函数

Crypto

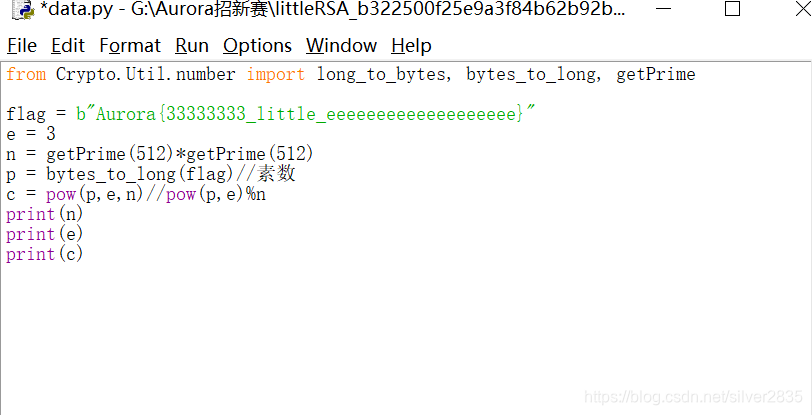

##littleRSA

刚开始拿到这个python文件的时候觉得那个flag是个密文,需要解密

然后Google了一会儿,想着填进去试试?。。。结果就对了。。

##fullRSA

RE

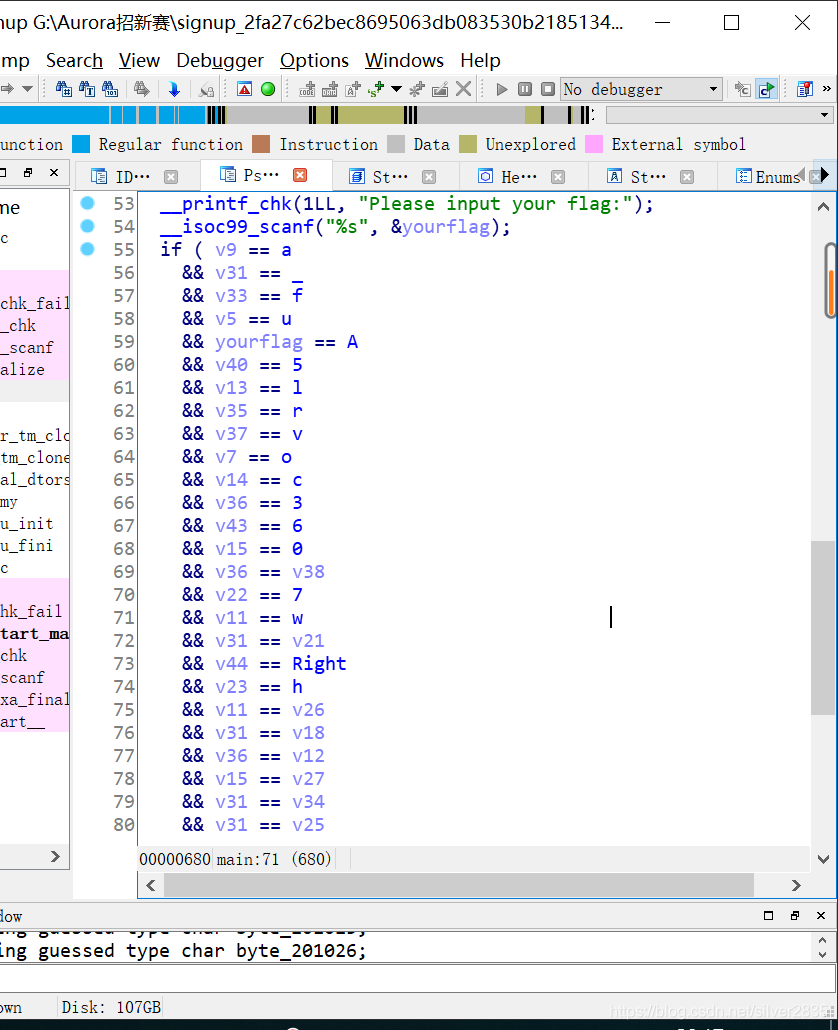

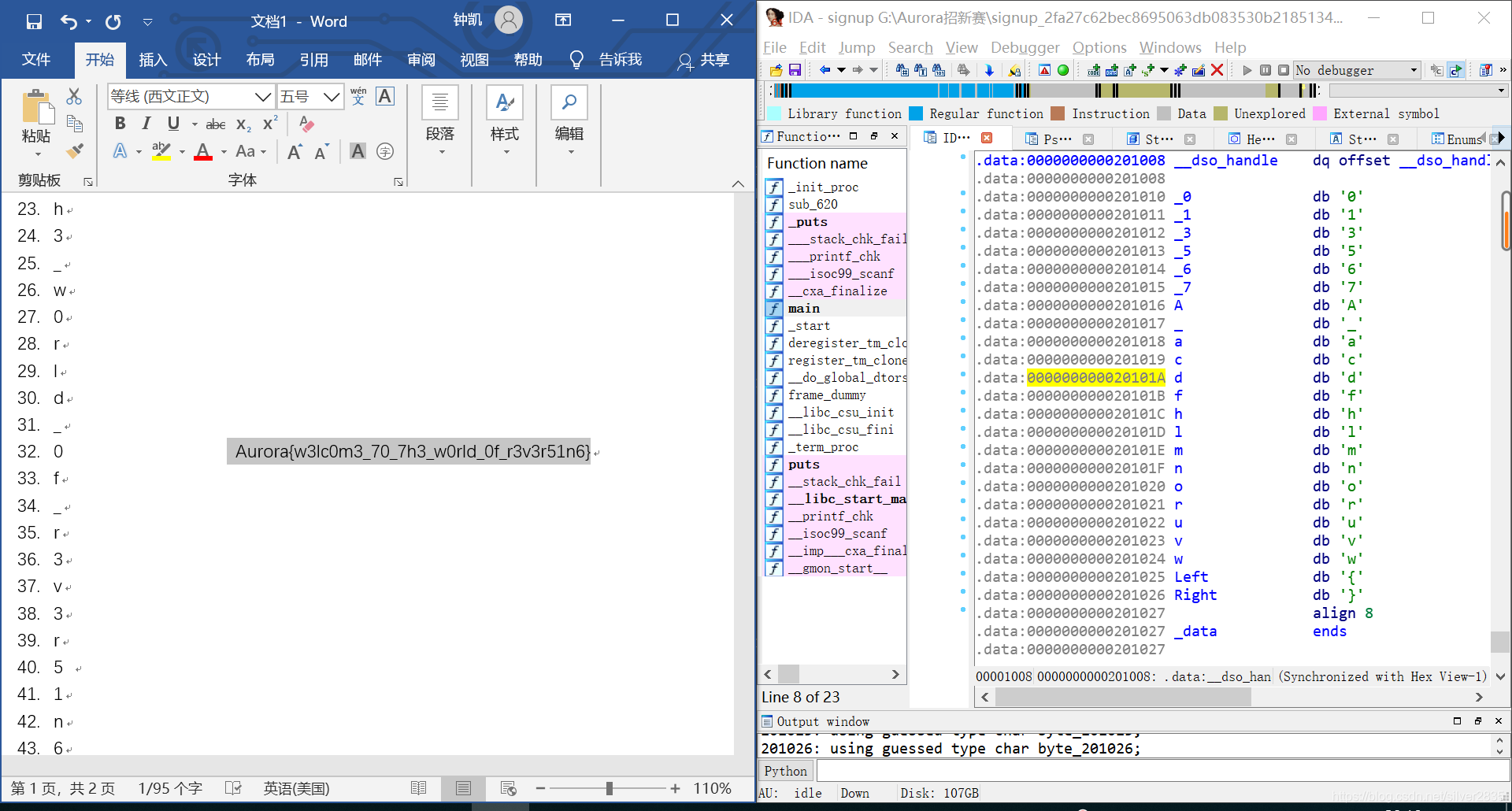

re_signup

刚开始还以为是栅栏密码。。。

结果。。。。。

。。。不说了。。确实有点烦。。。

文章标题:Aurora新生赛wp

本文作者:Kyle

发布时间:2019-11-02, 10:01:57

最后更新:2020-10-27, 16:54:42

原始链接:https://silver2835.github.io/2019/11/02/Aurora%E6%96%B0%E7%94%9F%E8%B5%9Bwp/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。