湖湘杯wp

湖湘杯wp

题目名字不重要反正题挺简单的

打开之后是个源码:

1 |

|

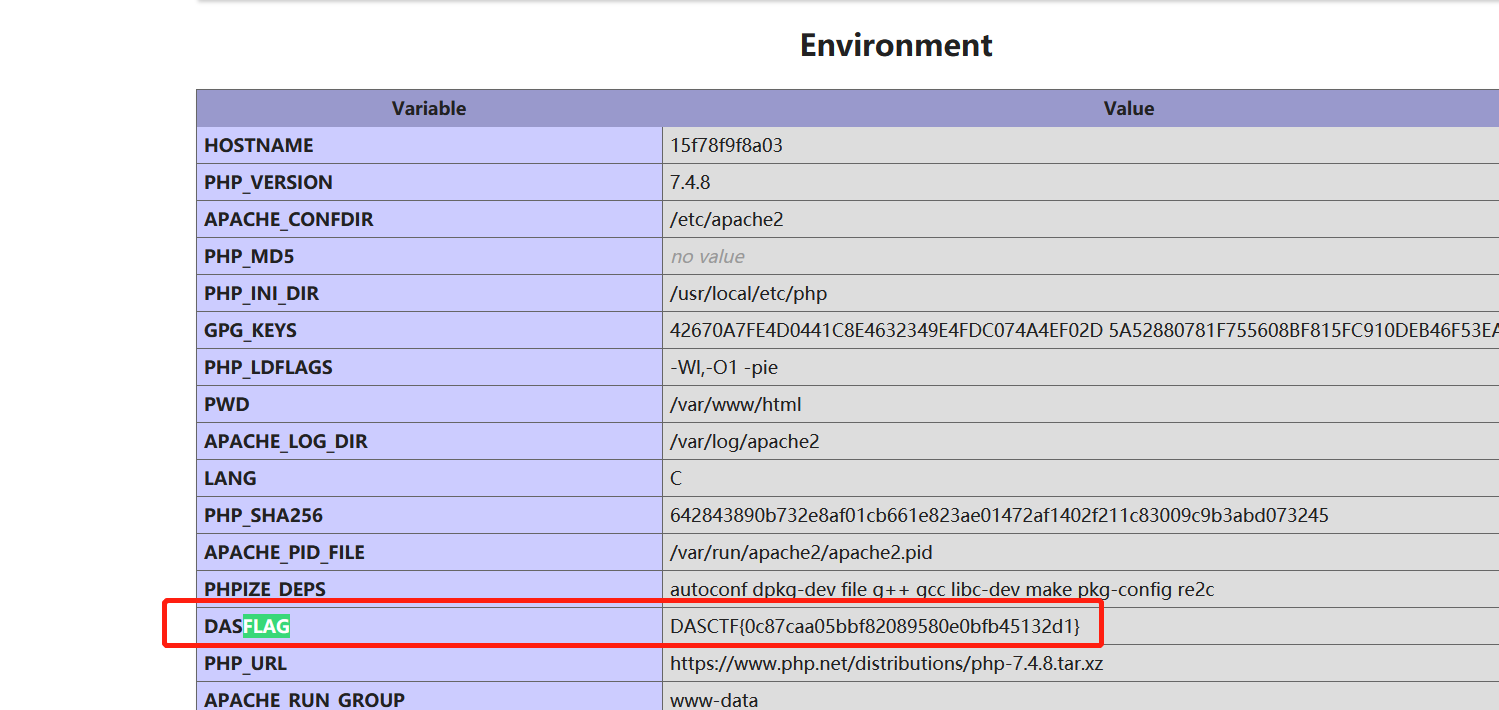

尝试在phpinfo搜索flag,结果还真找到了:

当时觉得是出题人设置的假flag,就提交了,结果是真的。。。应该是题目环境被污染了吧

解决方案

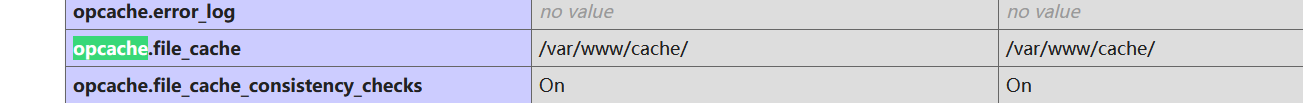

php7开启了opcache,参考:https://chybeta.github.io/2017/05/13/%E5%88%A9%E7%94%A8PHP%E7%9A%84OPcache%E6%9C%BA%E5%88%B6getshell/

找到缓存目录:

通过system_id_scraper.py算出system_id:

然后去缓存目录找flag.php.bin:

payload:http://47.111.104.99:52501/?file=../cache/497cff625e3cd527041b38621d851ad3/var/www/html/flag.php.bin

NewWebsite

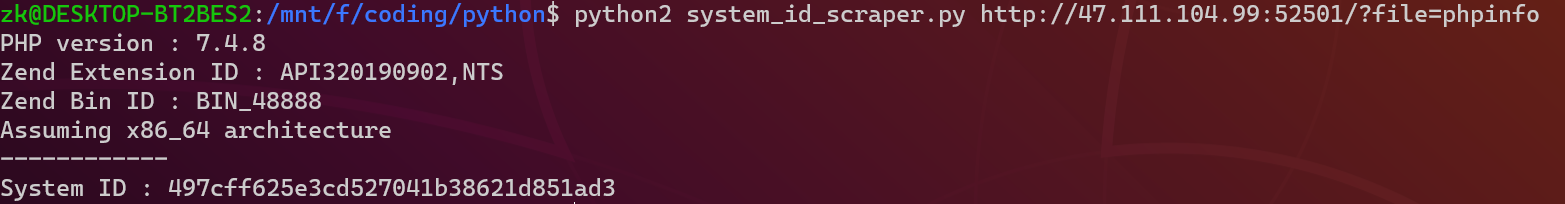

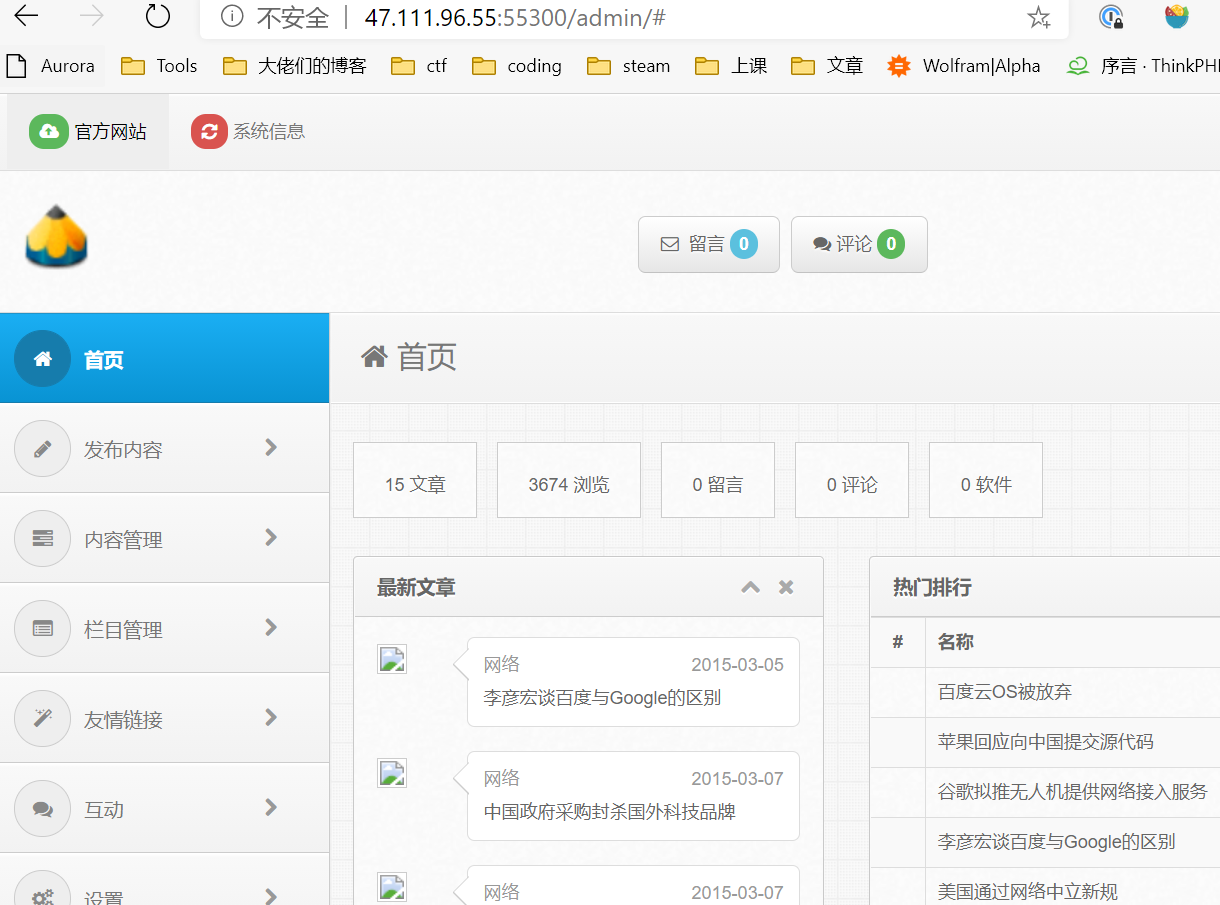

打开题目是个破旧的前端,根据“后台栏目”想到进入后台

直接/admin,然后账号和密码都是admin,进入后台:

刚开始进入后台发现什么都点不动,就看了下源码,发现了这些url

然后尝试着访问之后发现按钮都能点了,然后在图片设置里看到了文件上传:

默认的php3是一个phpinfo。刚开始传什么都传不上,后面勾上了水印和缩略图就可。然后写一句话木马,用蚁剑连上去,在根目录找到flag。

虚实之间

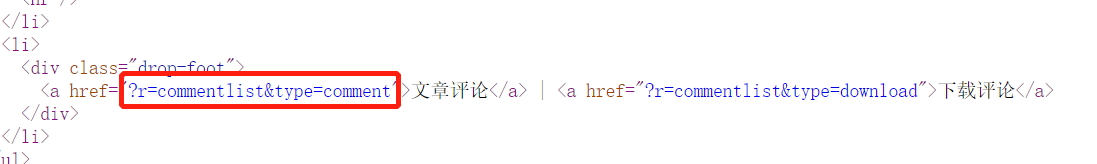

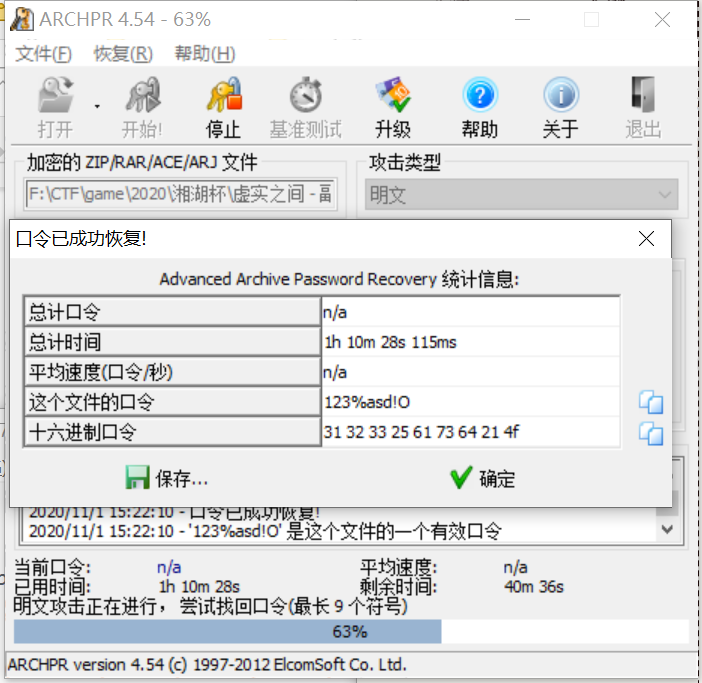

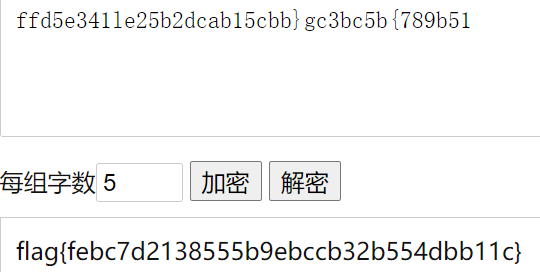

压缩包里有三个文件,其中“mingwen-副本”是伪加密,并且根据名字,内容应该和“mingwen”一样,联想到明文攻击,但是flag.txt的加密方式不同,所以先建个副本,并把flag.txt删掉,然后用APCHPR进行明文攻击:

利用口令打开flag.txt:

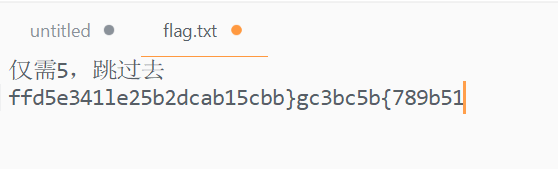

根据提示,是五位栅栏密码,得到flag:

文章标题:湖湘杯wp

本文作者:Kyle

发布时间:2020-11-01, 10:51:44

最后更新:2020-11-01, 21:44:23

原始链接:https://silver2835.github.io/2020/11/01/%E6%B9%96%E6%B9%98%E6%9D%AFwp/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。